Systemanforderungen für Fabric Connections

Die Connections stellen eine Erweiterung für dab Nexus dar.

Es ist notwendig, sie separat zu lizenzieren.

Wenn Du die Managed App über den Azure Marketplace beziehst, wird automatisch ein App Service mit erstellt. In diesem Fall sind folgend alle Punkte für App Service für Dich relevant!

1. Authentifizierungsmethoden

Als Beispiel werden folgende Resourcen genannt (Du kannst diese Resourcen bei Dir anders benennen):

Resource Group: rg-azure-vm-nexus

User Assigned Managed Identity: mi-azure-vm-nexus

App Service: app-dabnexus-1234

Azure Virtual Machine: vm-dabnexus

App Registration: app-azure-vm-nexus

Application: dab-nexus

a. Service User

- MFA (Multi Faktor Authentifizierung): muss deaktiviert werden

- Authentifizierung in dab Nexus: für die Fabric-Connection muss der Username und das Passwort angegeben werden

b. Service Principal

- Service Principal Key finden:

- Azure Portal öffnen > App Registrations > Deine Nexus App öffnen

- Manage > Certificates & secrets > Client secrets

- Value: das ist der Service Principal Key

- Client ID: ebenfalls für die Connection in dab Nexus notwendig

c. System-assigned managed identity (App Service ODER Azure VM)

- App Service > System-assigned managed identity finden:

- Azure Portal öffnen > Deine Resource Group öffnen > App Service öffnen (bspw. app-dabnexus-1234)

- Settings > Identity: System assigned Status ON

- Azure VM > System-assigned managed identity finden:

- Azure Portal öffnen > Deine Resource Group öffnen > Virtual Machine öffnen (bspw. vm-dabnexus)

- Security > Identity: System assigned Status ON

d. User-assigned managed identity (Managed App: UAMI wird automatisch erstellt)

- User-assigned managed identity finden:

- Azure Portal öffnen > Deine Resource Group öffnen > App Service öffnen (bspw. app-dabnexus-1234)

- Value: Name der Managed Identity

2. Voraussetzungen

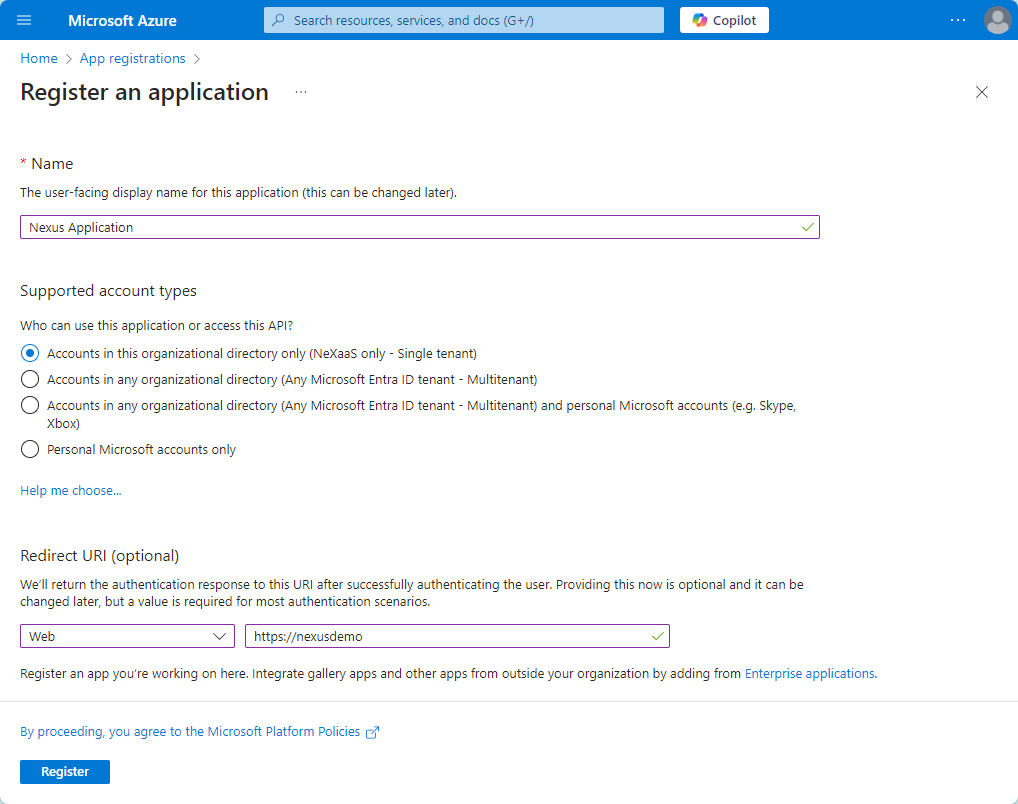

a. App Registration (nur bei Nutzung des Service User oder Service Principal)

- Öffne im Azure Portal die App-Registrierungen und wähle + Neue Registrierung

- Name: trage einen Namen für die Registrierung ein (bspw. dab-nexus)

- Unterstützten Kontotypen: wähle die Option Nur Konten in diesem Organisationsverzeichnis (einzelner Mandant)

- Redirect-URI (nur für Service User): wähle in der Dropdown-Liste Web (Nexus ist eine Web-Applikation) & trage rechts daneben die Applikations-URL von dab Nexus ein

- Applikation-URL (On-Premise): Du findest sie in der Configuration.json

- Applikation-URL (Managed App): Öffne im Azure-Portal die Resource Group, öffne in der Overview-Auflistung weiter unten den Eintrag mit dem Type App Service und Du findest oben rechts die Default domain

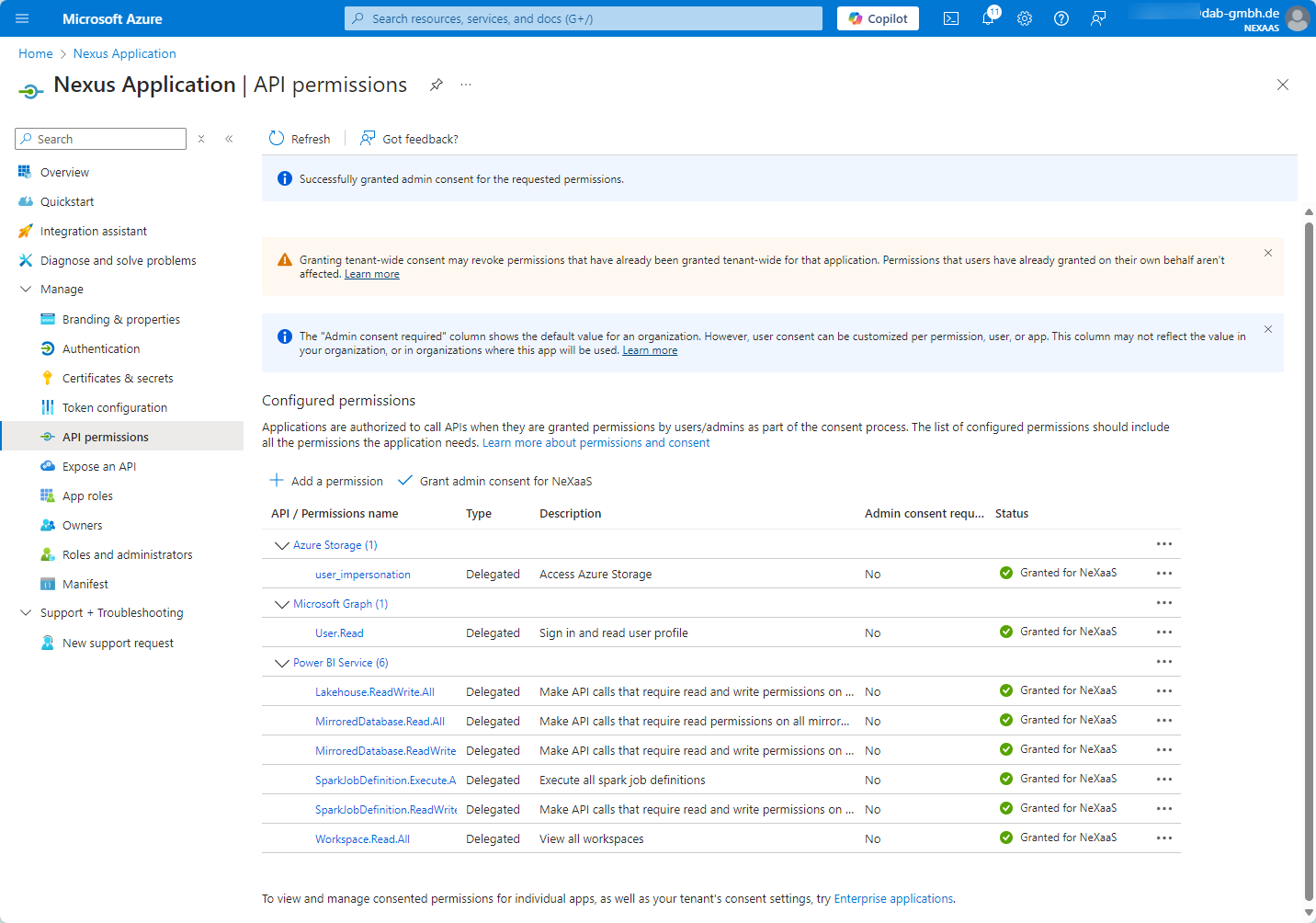

API permissions

Unterschied zwischen Application Permissions und Delegated Permissions

Folgend erfährst Du die Unterschiede zwischen Application Permissions und Delegated Permissions.

Delegated Permissions werden vererbt. Die Vererbung erfolgt bspw. von der Subscription auf die Resource Group oder auch von der Resource Group auf die einzelnen Ressourcen.

Application Permissions werden im Azure Portal direkt in der Application (bspw. dab-nexus) gesetzt.

Du musst mehrere Berechtigungen eintragen.

Klicke dafür auf Add a permission und wähle Microsoft APIs - mehr Informationen findest Du in dieser Microsoft Dokumentation.

- Delegated Permissions (Service User only)

- Power BI Service

- MirroredDatabase.ReadWrite.All

- Workspace.Read.All

- Lakehouse.ReadWrite.All

- SparkJobDefinition

- SparkJobDefinition.Execute.All

- SparkJobDefinition.ReadWrite.All

- Azure Storage

- user_impersonation

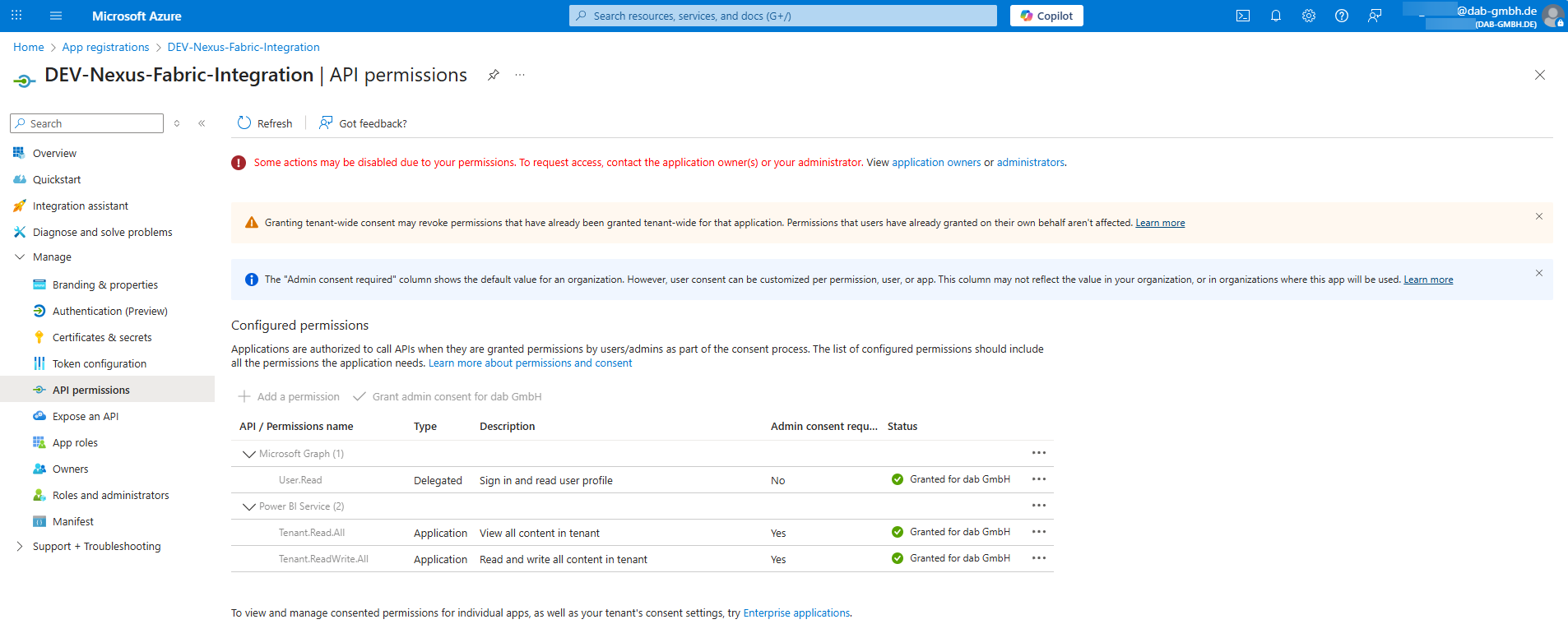

- Application Permissions (Service Principal only)

- Power BI Service

- Tenant.Read.All

- Tenant.ReadWrite.All

Hast Du alle Berechtigungen hinterlegt, klicke auf Grant admin consent for *Tenant-Name* und bestätige die Meldung mit Yes - mehr Informationen dazu findest Du in diesem Abschnitt der Microsoft Dokumentation.

Die Auflistung in API permissions für die Delegated Permissions (Service User) sollte wie folgt aussehen:

Die Auflistung in API permissions für die Application Permissions (Service Principal) sollte wie folgt aussehen:

Nachdem du alle Schritte aus der Dokumentation ausgeführt hast, erhältst du die Client-ID, die für die Verbindung mit Deiner dab Nexus-Applikation benötigt wird.

b. Prüfe die Tenant-Einstellungen im Fabric Admin Portal (Service Principal & beide Managed Identitys)

- Fabric Admin Portal öffnen und anmelden

- folge den Schritten ab Service principals can call Fabric public APIs in der Microsoft-Dokumentation: diese Einstellungen müssen für Service principals und die Managed Identitys aktiviert sein!

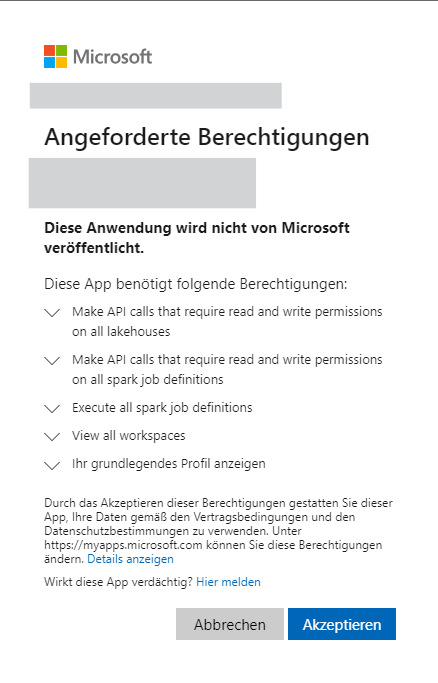

c. Berechtigungen akzeptieren in dab Nexus (Service user only)

- Basic Authentication

- Username & Passwort: hinterlege den Benutzer und das Passwort des Fabric-Users

- Request API consent: hier musst Du einmalig die geforderten Berechtigungen akzeptieren

d. Rollen setzen in Fabric Workspace

In Microsoft Fabric muss der User mindestens die Rolle Mitglied besitzen!

- Fabric öffnen: URL https://app.powerbi.com

- Anmelden: mit Deinem Benutzer

- Klick auf Workspaces

- Hovere mit der Maus über den allgemeinen Workspace-Namen und klicke auf die drei Punkte

- Klick auf Arbeitsbereichszugriff

- Alle Benutzer und deren Rollen: Du siehst sie auf der rechten Seite

- Service User

- Mail-Adresse des Service Users eintragen

- Service Principal

- Name der App Registration eintragen

- System-assigned managed identity berechtigen:

- Name der Resource eintragen: Name des App Service oder Name der Azure VM (bspw. app-dabnexus-1234 oder bspw. azure-vm-nexus)

- User-assigned managed identity berechtigen (Managed App: UAMI wird automatisch erstellt):

- Name der Managed Identity eintragen: bspw. mi-azure-vm-nexus