Single Sign-On

Statt Dich mit E-Mail-Adresse und Passwort bei dab Nexus anzumelden, kannst Du auch eine bestehende Single Sign-On (SSO) Lösung einbinden wie bspw. Microsoft Entra ID (ehemals Azure Active Directory) oder Active Directory Federation Services.

Überprüfe Deine Lizenz, ob diese Single Sign-On beinhaltet

SSO mit Microsoft Entra ID (ehemals Azure AD) konfigurieren

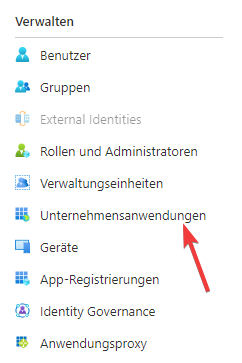

- Öffne das Azure Active Directory Menü im Azure Portal

- Klicke auf Unternehmensanwendungen

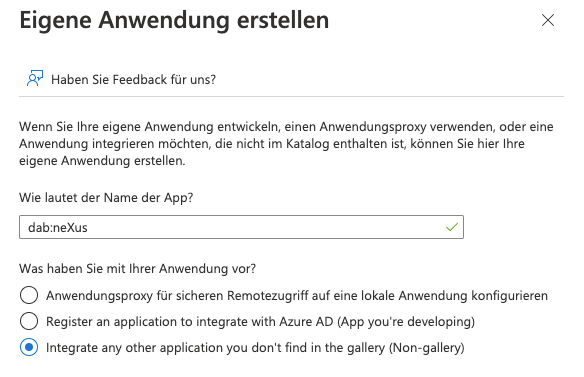

- Wähle Neue Anwendung und anschließend auf Eigene Anwendung erstellen

- Trage einen Namen ein (z.B. dab Nexus) und wähle die letzte Checkbox Integrate any other application you don't find in the gallery (Non-gallery)

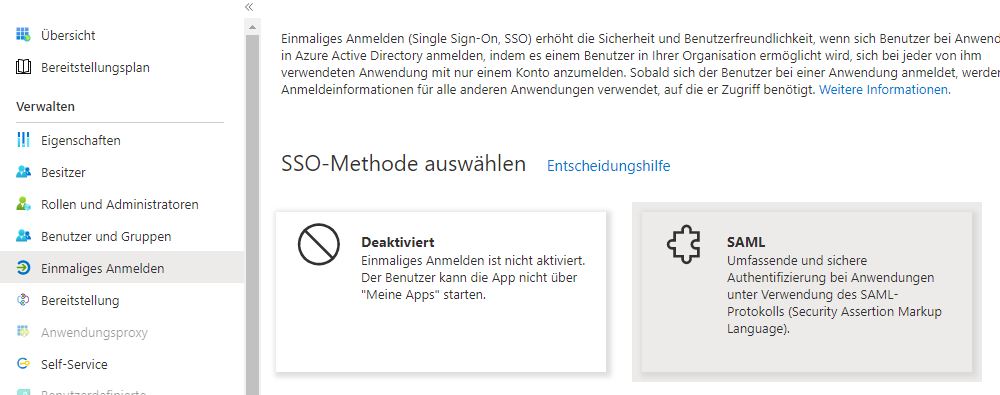

- Klicke auf Einmaliges Anmelden und dann SAML als SSO-Methode

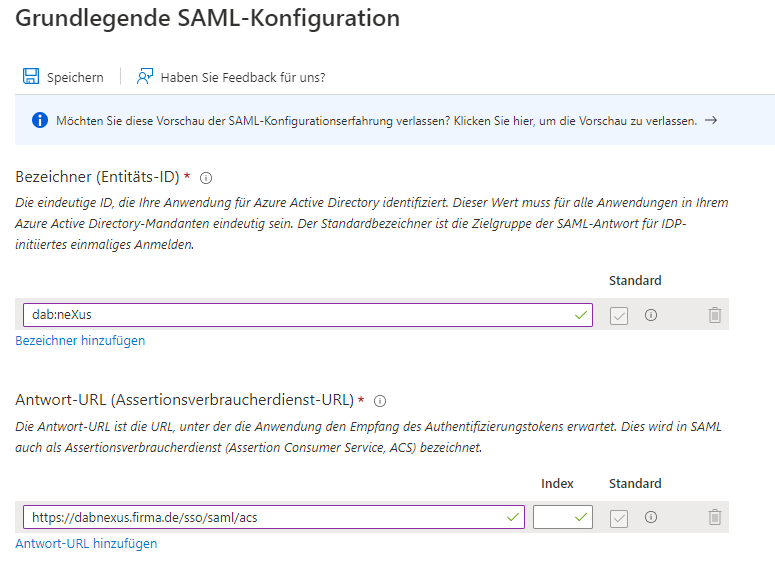

- Klicke im Bereich Grundlegende SAML-Konfiguration auf Bearbeiten

- Trage einen Bezeichner (bspw. dab Nexus) und eine Antwort-URL ein. Die Antwort-URL ist die Application URL der dab Nexus Installation, welche in der Configuration.json Datei im Ordner DAB_NEXUS_HOME zu finden ist, sie endet mit

/sso/saml/acs

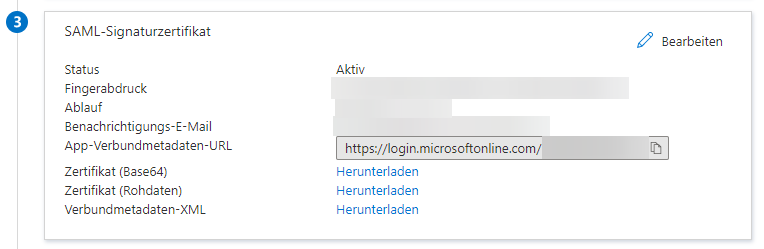

- Lade eines der Zertifikate aus dem Bereich SAML-Signaturzertifikat herunter und installiere es in den Vertrauenswürdigen Stammzertifizierungsstellen des Servers, auf dem dab Nexus läuft

Bearbeite die Configuration.json und füge die folgenden Zeilen hinzu:

"AuthMode": "SAML",

"SAML": {

"Issuer": "dab Nexus",

"IdentityProviderMetadataUrl": "https://login.microsoftonline.com/...",

"IdentityProviderMetadataFile": "IdPMetadata.xml"

}

- Ändere die AuthMode auf SAML

- Gebe die vorher gewählte Bezeichnung als Issuer im Bereich SAML an

- Gebe entweder die IdentityProviderMetadataUrl oder IdentityProviderMetadataFile an. Nur einer der beiden Werte wird benötigt.

- Wenn Du die IdentityProviderMetadataUrl verwenden willst (empfohlen), kopiere die App-Verbundmetadaten-URL aus dem Bereich SAML-Signaturzertifikat und fügen sie ein

- Wenn Du die IdentityProviderMetadataFile verwenden willst, lade die Verbundmetadaten-XML aus dem Bereich SAML-Signaturzertifikat herunter und kopiere sie in den Ordner DAB_NEXUS_HOME. Gebe anschließend den Namen der Datei als IdentityProviderMetadataFile an

- Gebe entweder die IdentityProviderMetadataUrl oder IdentityProviderMetadataFile an. Nur einer der beiden Werte wird benötigt.

- Starte den Windows-Dienst von dab Nexus neu

SSO mit Active Directory Federation Services (AD FS) konfigurieren

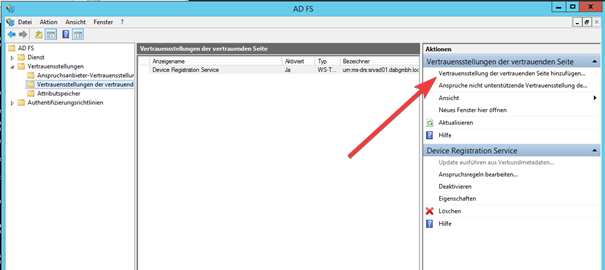

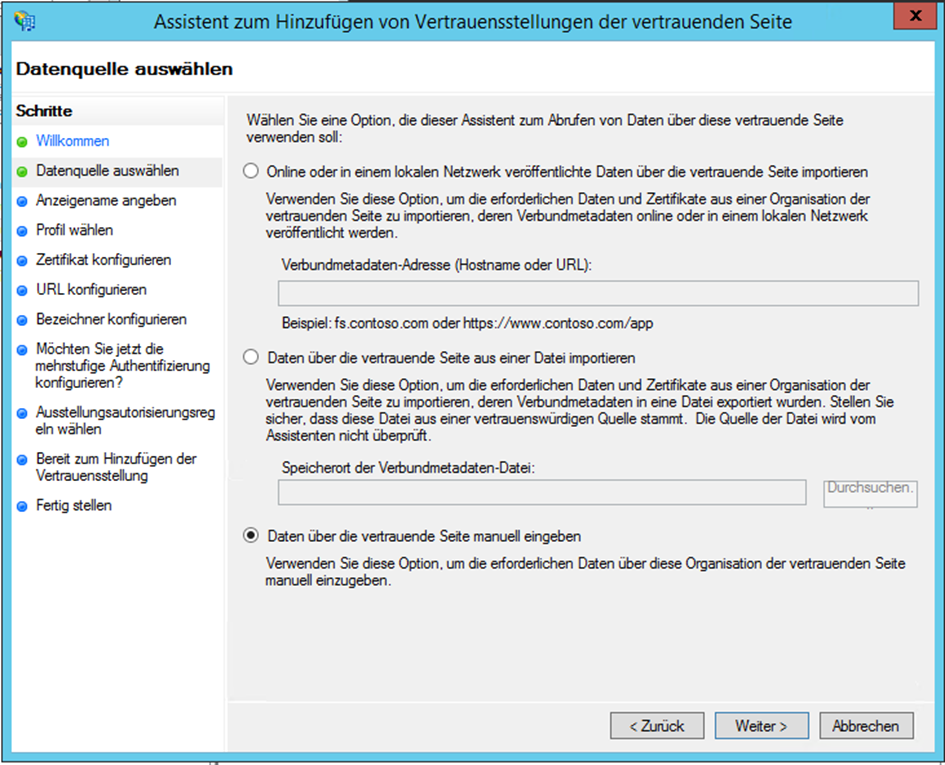

- Öffne das AD FS-Verwaltungstool und navigiere zu den Vertrauensstellungen der vertrauenden Seite

- Klicke dann auf Vertrauensstellung der vertrauenden Seite hinzufügen

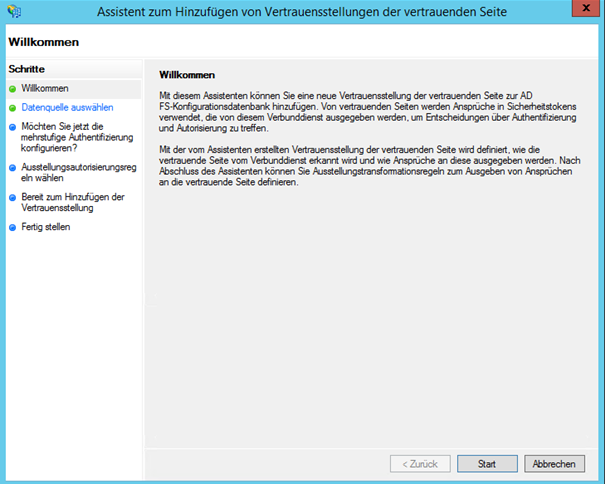

- Der Assistent zum Hinzufügen von Vertrauensstellungen der vertrauenden Seite öffnet sich

- Wähle die Checkbox Daten über die vertrauenden Seite manuell eingeben aus

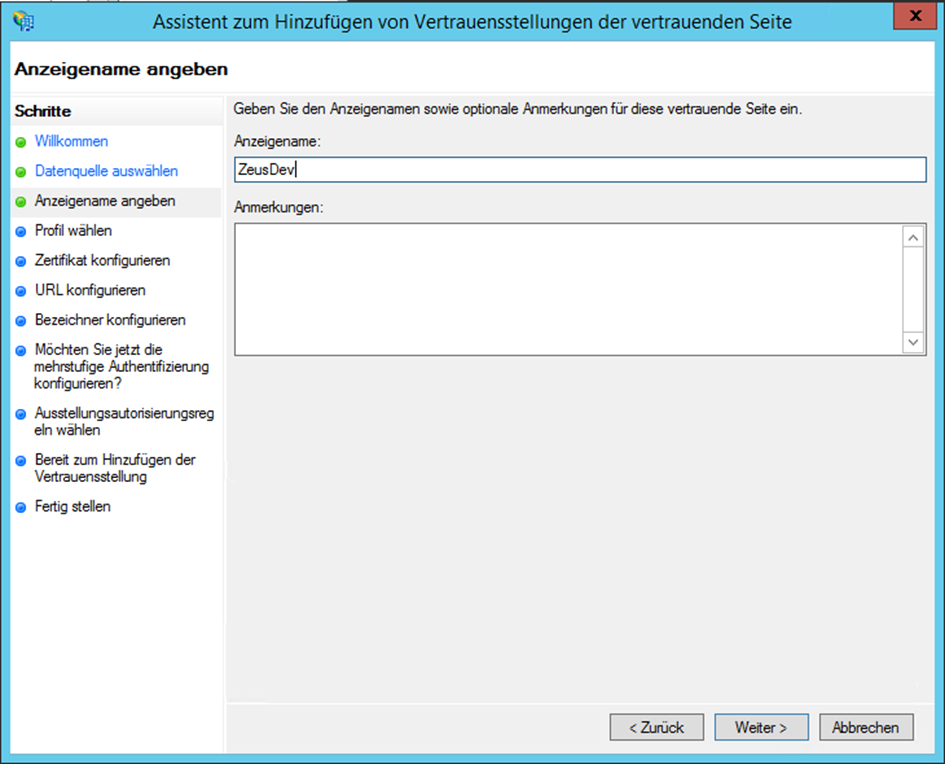

- Gebe einen beliebigen Anzeigenamen an, z.B. dab Nexus

In den nachfolgenden Screenshots wird als Beispiel ZeusDev verwendet. Ersetze den Namen durch den von Dir gewählten Anzeigenamen wie bspw. dab Nexus

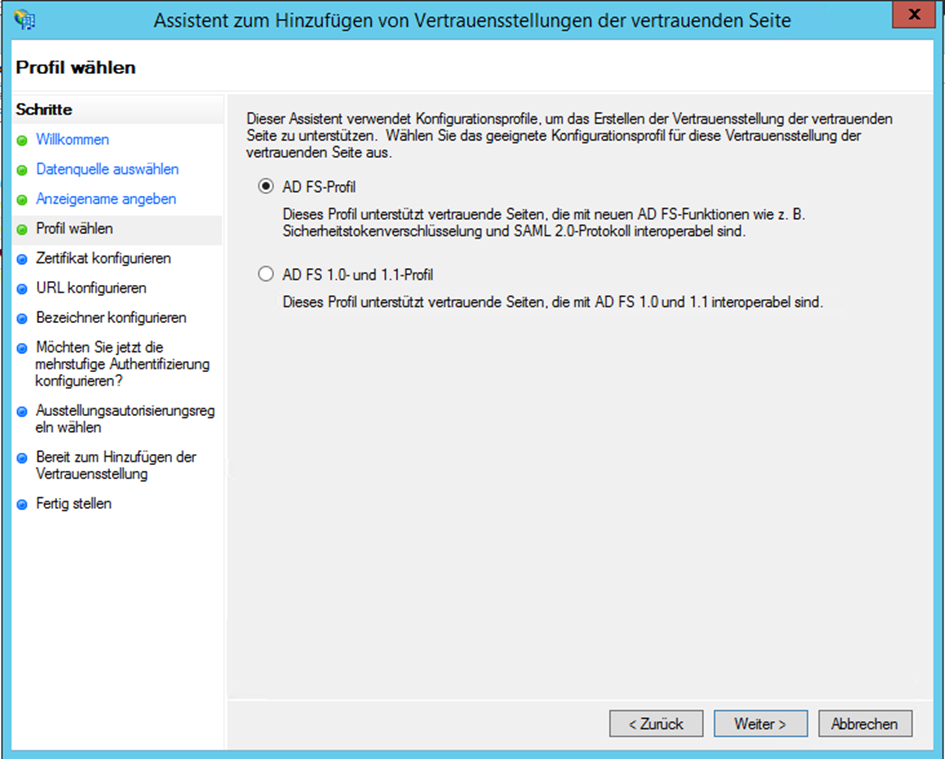

- Wähle die Checkbox AD FS-Profil, da dab Nexus das SAML 2-Protokoll nutzt

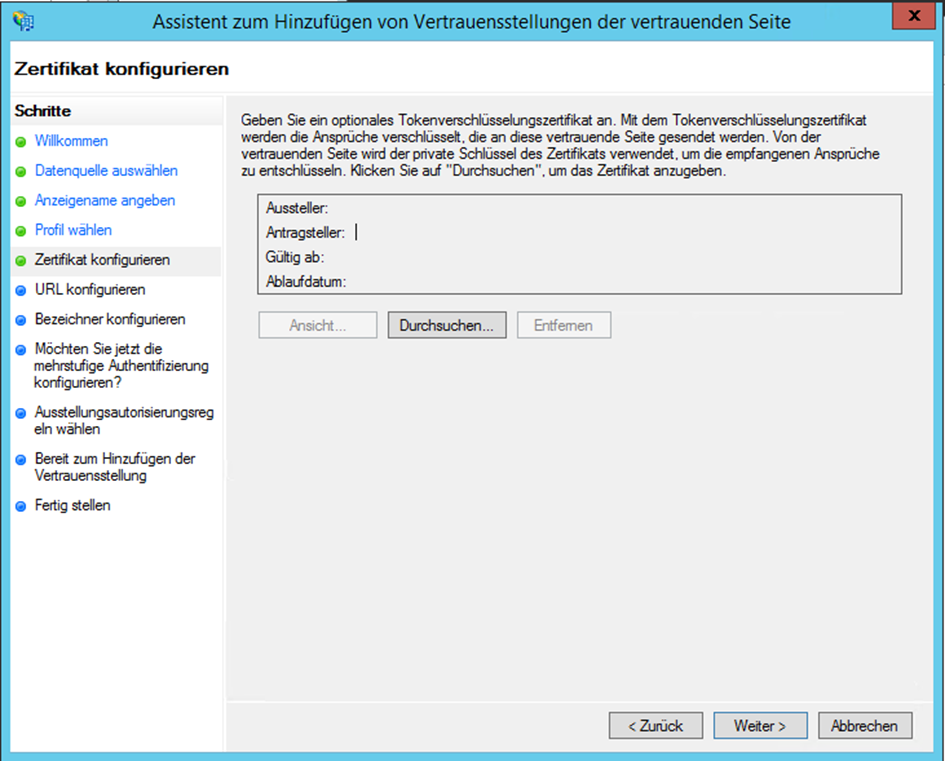

- Klicke auf Weiter, ohne das optionale Tokenverschlüsselungszertifikat zu konfigurieren

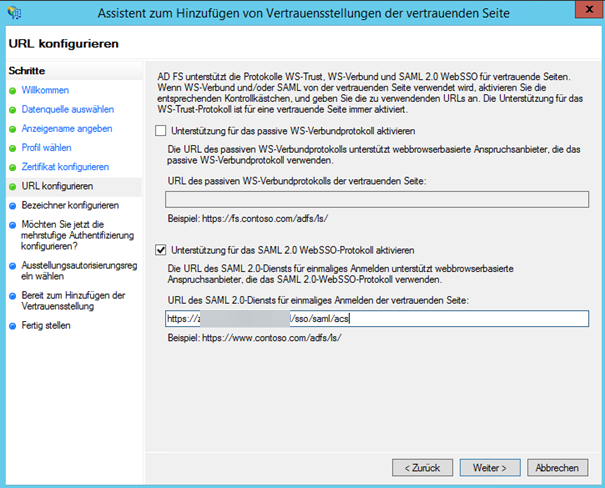

- Aktiviere die Checkbox Unterstützung für das SAML 2.0 WebSSO-Protokoll aktivieren und gebe als URL die Application URL der dab Nexus Installation ein mit

/sso/saml/acsam Ende

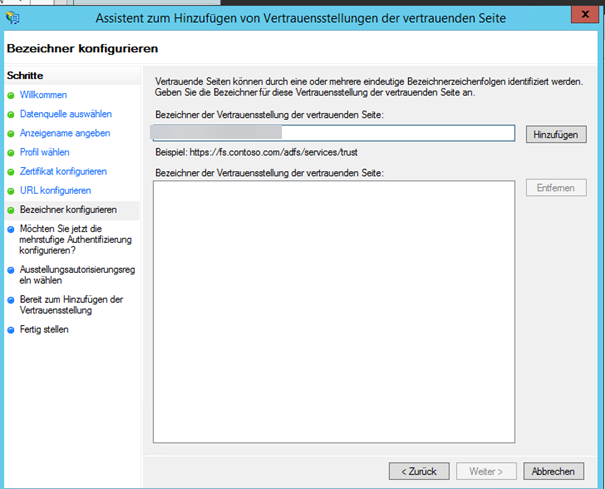

- Trage einen Bezeichner der Vertrauensstellung der vertrauenden Seite ein wie bspw. dab Nexus

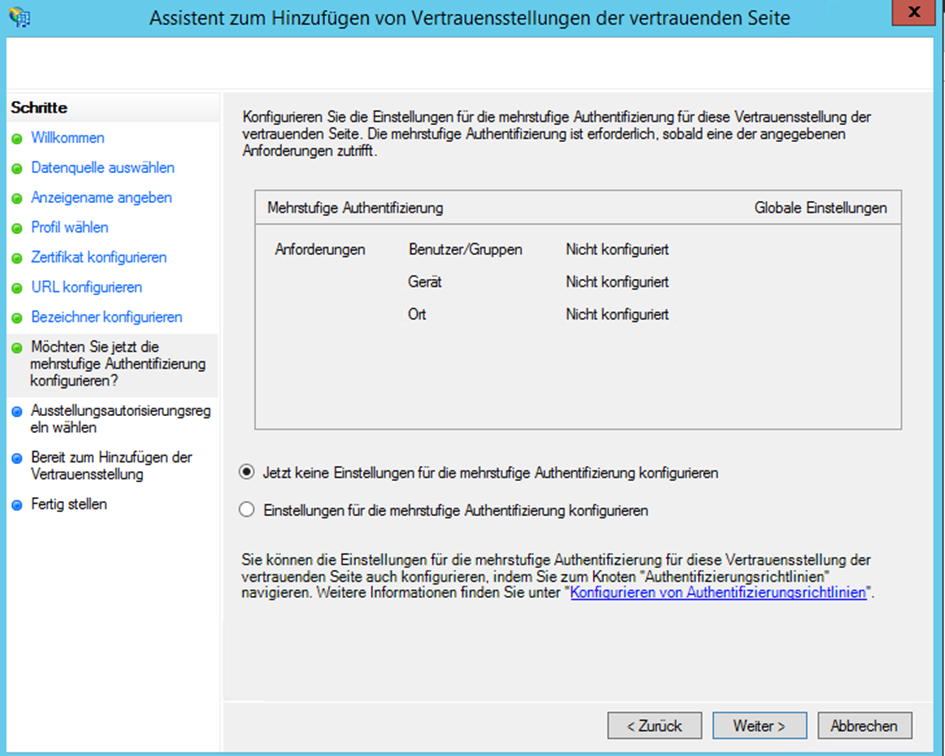

- Überspringe die Einstellungen für die mehrstufige Authentifizierung, indem Du die Checkbox Jetzt keine Einstellungen für die mehrstufige Authentifizierung konfigurieren wählst

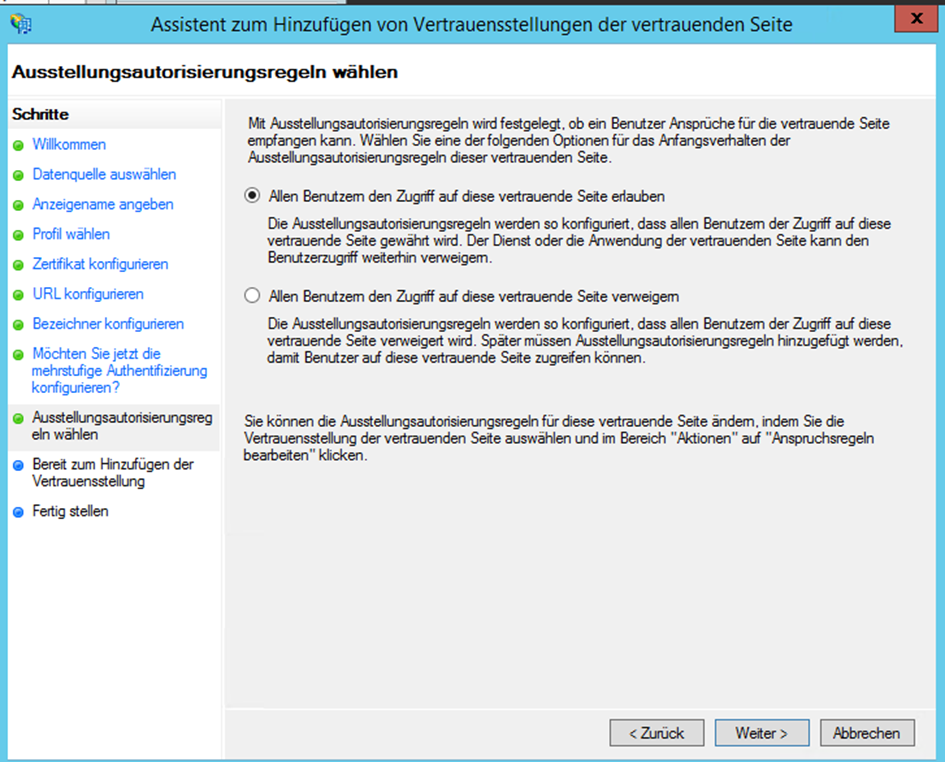

- Konfiguriere den Benutzerzugriff wie gewünscht

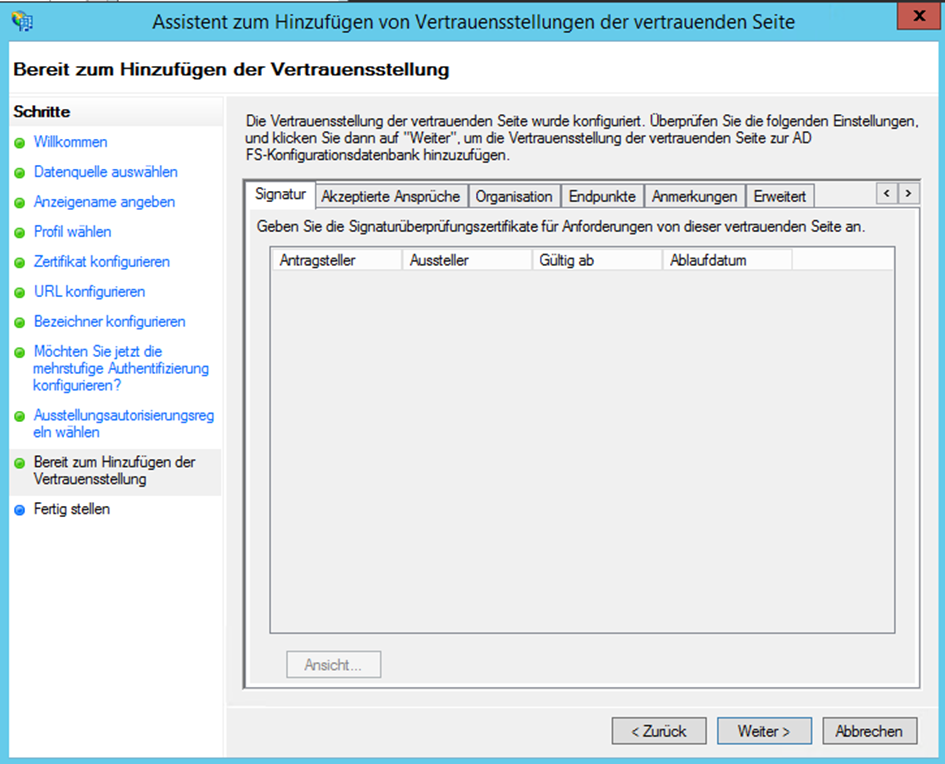

- Überprüfe die Einstellungen und klicke auf Weiter

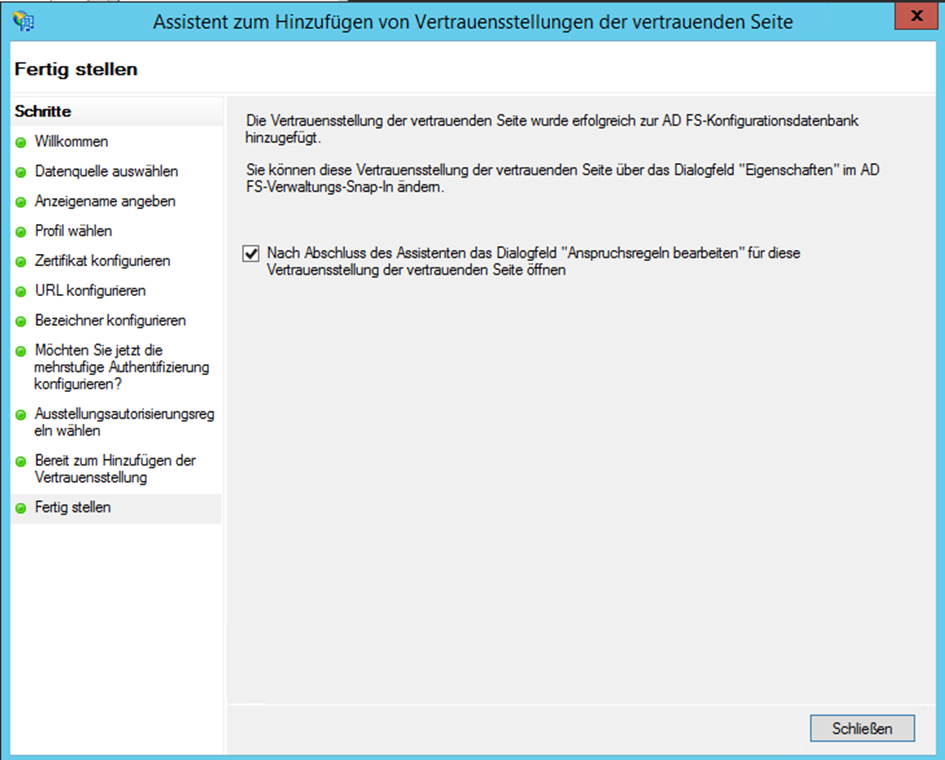

- Schließe den Assistenten

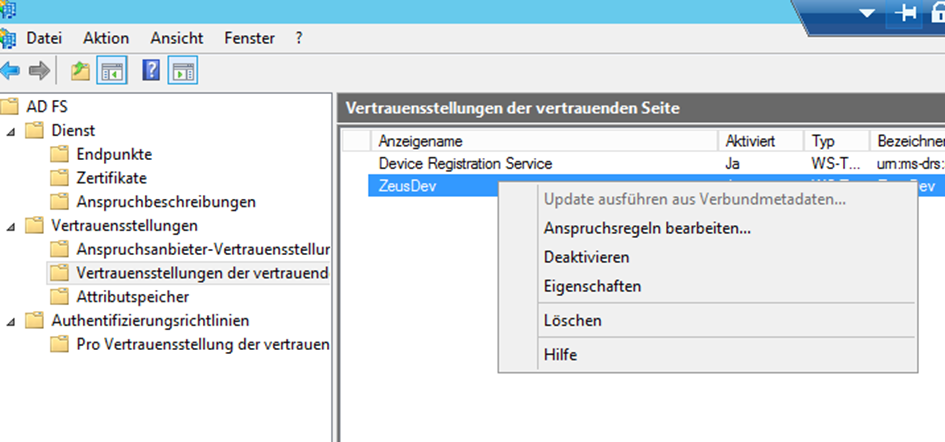

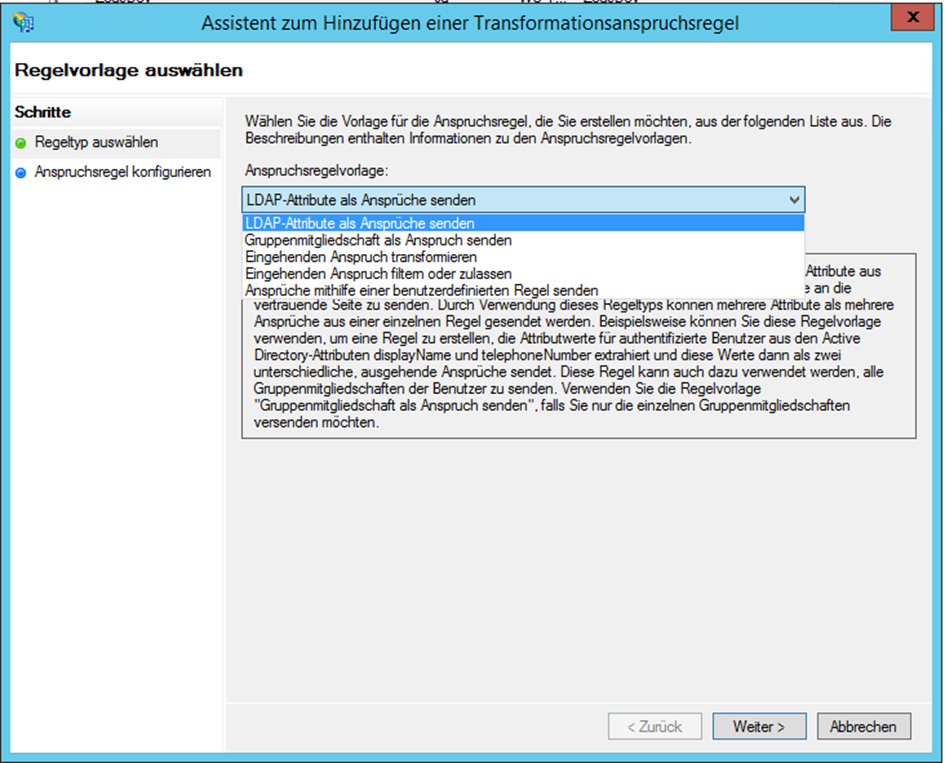

- Öffne, falls notwendig, den Dialog zum Bearbeiten der Anspruchsregeln, indem Du auf den erstellten Eintrag mit der rechten Maustaste klickst und Anspruchsregeln bearbeiten wählst

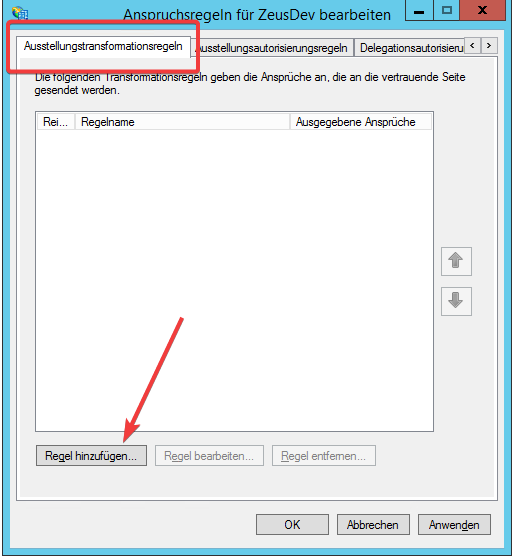

- Navigiere zum Reiter Ausstellungstransformationsregeln und klicke auf Regel hinzufügen

- Wähle im Assistenten zum Hinzufügen einer Transformationsregel die Option LDAP-Attribute als Ansprüche senden

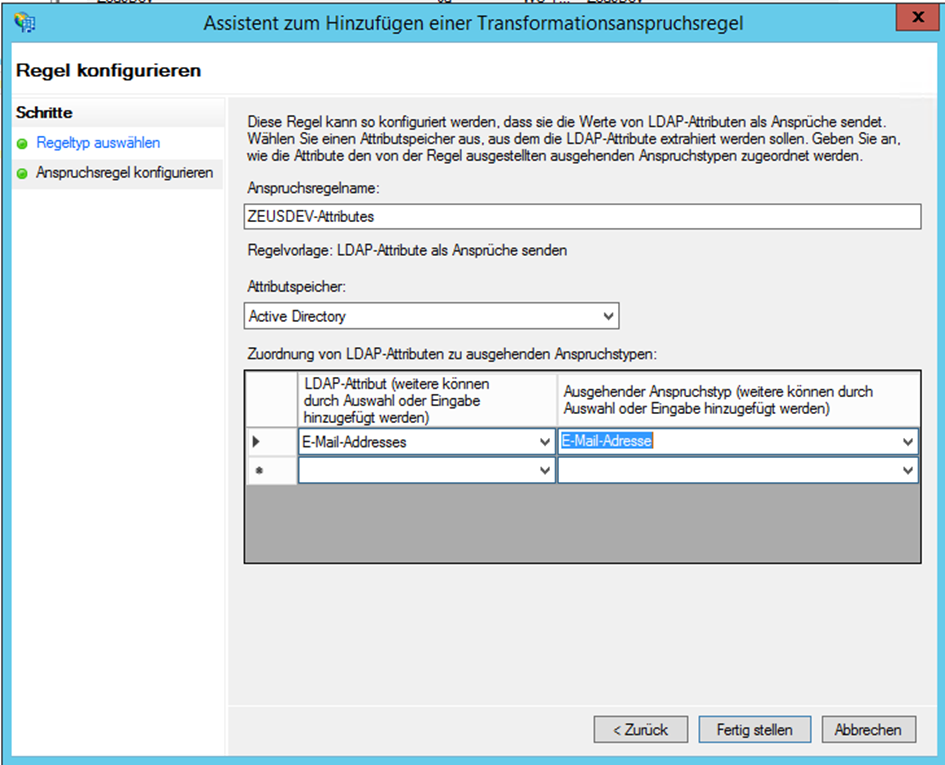

- Vergebe einen beliebigen Anspruchsregelnamen, wähle als LDAP-Attribut E-Mail-Addresses aus und weise es dem ausgehenden Anspruchstyp E-Mail-Adresse zu. Speichere anschließend die Transformationsanspruchsregel

Bearbeite die Configuration.json-Datei und füge die folgenden Zeilen hinzu

"AuthMode": "SAML",

"SAML": {

"Issuer": "dab Nexus",

"IdentityProviderMetadataUrl": "https://my-dc.mycompany.com/...",

"IdentityProviderMetadataFile": "FederationMetadata.xml"

}

- Ändere die AuthMode auf SAML

- Trage den zuvor gewählten Bezeichner als Issuer im Bereich SAML ein

- Gebe entweder die IdentityProviderMetadataUrl oder IdentityProviderMetadataFile an. Nur einer der beiden Werte wird benötigt.

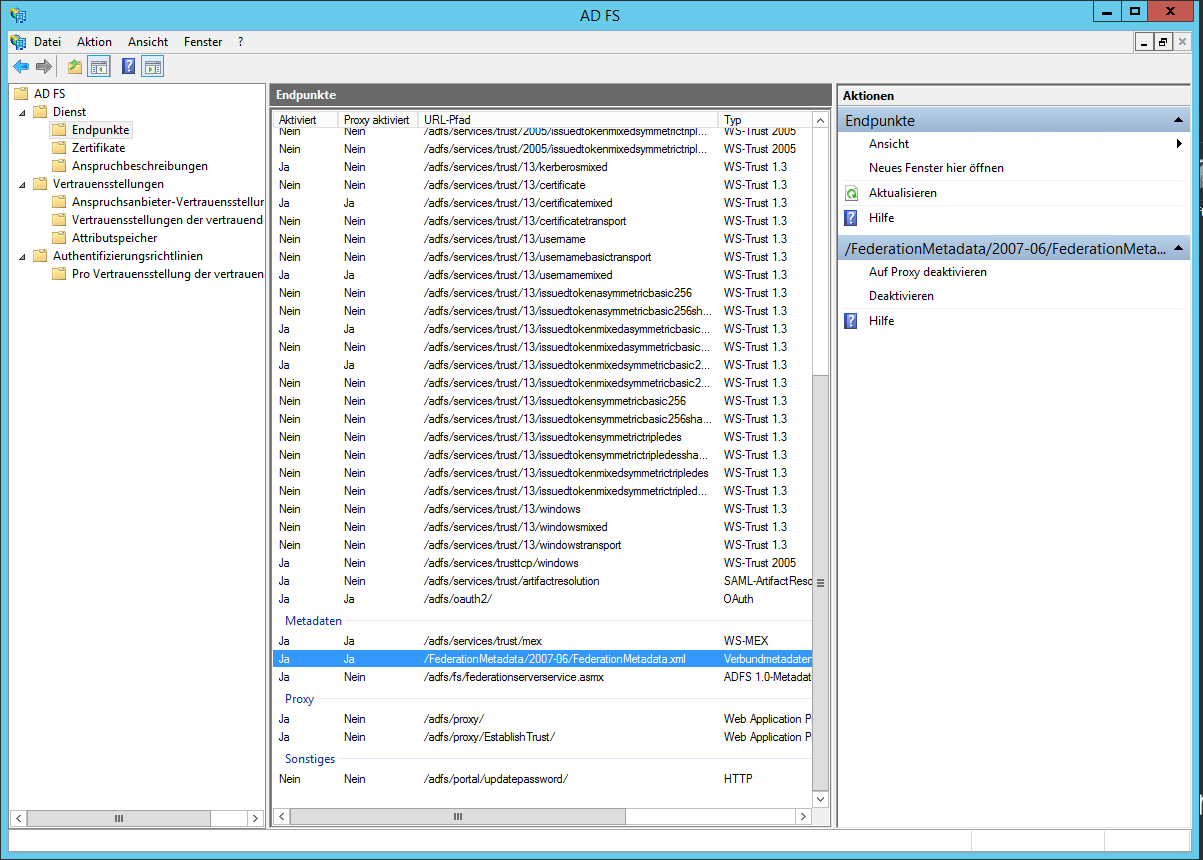

- Navigiere zunächst im AD FS-Verwaltungstool zu Dienst/Endpunkte, gegen Ende der Liste findest Du eine URL für die FederationMetadata.xml

- Hänge die angezeigte URL an den Hostnamen Deines AD FS-Servers an, z.B. my-dc.mycompany.com/FederationMetadata/2007-06/FederationMetadata.xml

Du kannst die URL überprüfen, indem Du sie in einen Browser eingibst. Damit hast Du die Möglichkeit, die XML-Datei herunterzuladen

- Wenn Du die IdentityProviderMetadataUrl verwenden willst (empfohlen), gebe diese URL als IdentityProviderMetadataUrl an

- Wenn Du die IdentityProviderMetadataFile verwenden willst, lade die XML-Datei mit Deinem Browser herunter und kopiere sie in den Ordner DAB_NEXUS_HOME. Gebe anschließend den Namen der Datei als IdentityProviderMetadataFile an

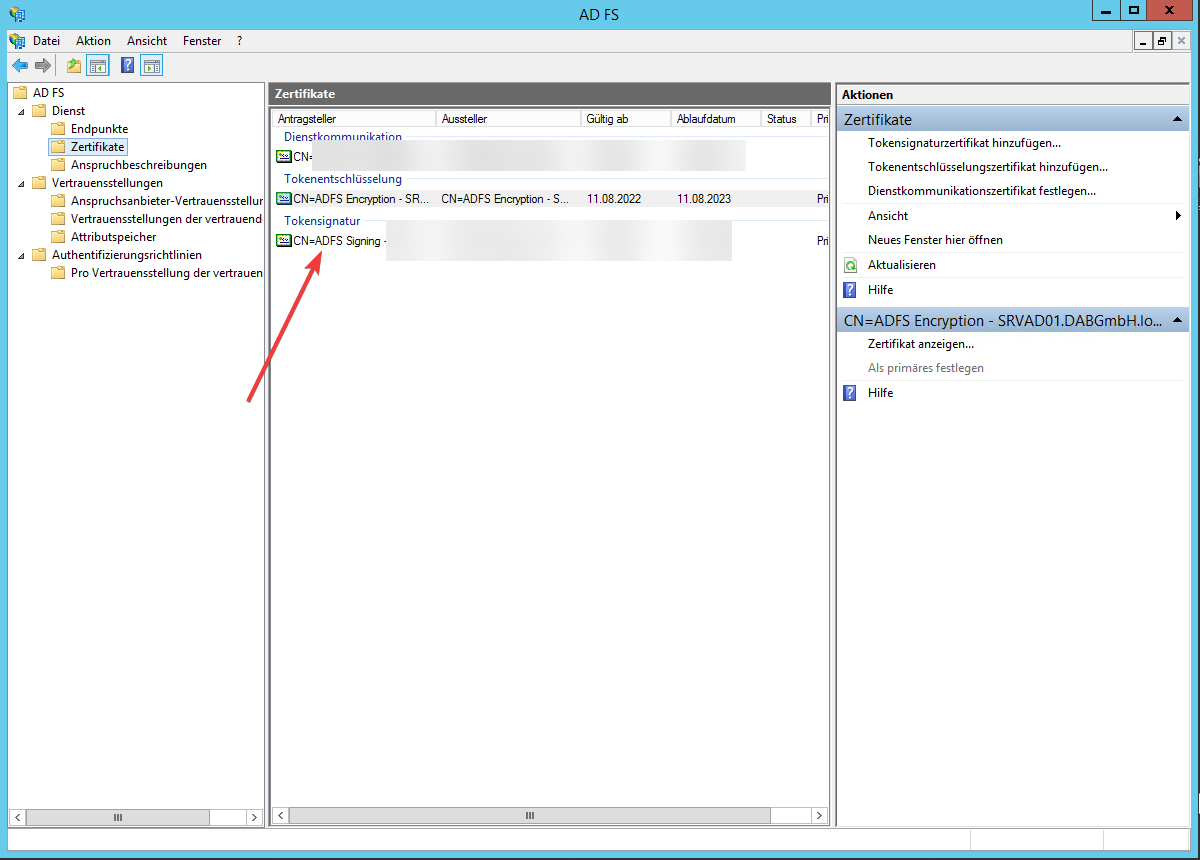

- Navigiere zu Dienst/Zertifikate und kopiere das Zertifikat in eine Datei, indem Du das Zertifikat auswählst und Zertifikat anzeigen wählst

- Installiere es dann in die Vertrauenswürdigen Stammzertifizierungsstellen des Servers, auf dem dab Nexus läuft

- Starte den Windows-Dienst dab Nexus neu